< 返回

彻底搞懂 CC 攻击

2025-12-22 15:23

作者:数掘云算

阅读量:141

一、CC 攻击的本质是什么?

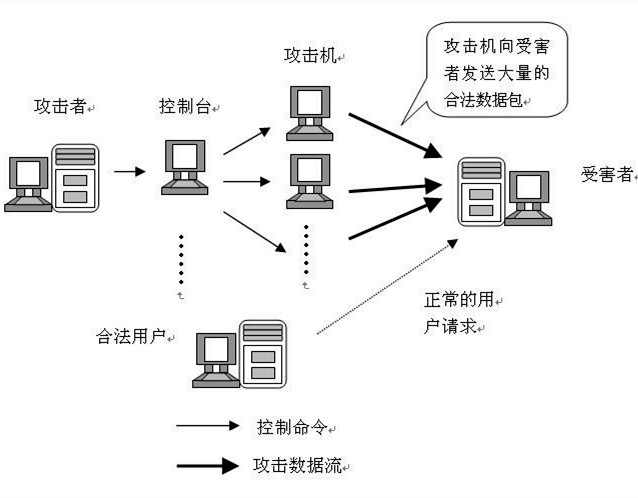

CC 攻击(Challenge Collapsar Attack)本质上是一种 针对 Web 应用层的资源消耗型攻击。

它的目标并不是“把带宽打满”,而是:

让服务器把有限的计算资源浪费在大量无意义但合法的请求上。

在正常情况下,服务器资源是为真实用户服务的;

而在 CC 攻击下,服务器被迫优先响应攻击请求,最终导致:

正常请求排队

接口超时

服务雪崩

这也是为什么很多人会觉得:

👉 “服务器还活着,但网站已经死了。”

CC 攻击难防,主要体现在以下几个方面:

1️⃣ 请求本身是“合法的”

使用标准 HTTP/HTTPS 协议

请求真实存在的 URL

不触发协议异常

👉 防火墙很难直接判定“这是攻击”。

2️⃣ 攻击行为高度拟人

攻击者会刻意模拟真实用户行为:

随机 User-Agent

合理的访问路径

模拟鼠标、页面跳转

维持 Cookie / Session

从日志上看,几乎和真实用户没区别。

3️⃣ 不需要很大的流量

每个请求流量极小

但会触发复杂业务逻辑

资源消耗集中在 CPU、数据库、缓存层

这让“靠带宽防御”的传统手段效果大打折扣。

三、CC 攻击与普通访问的关键差异

维度 正常用户 CC 攻击

访问频率 低~中 极高

行为模式 有目的 重复、机械

访问时间 不规律 24 小时持续

资源消耗 可控 快速累积

业务价值 有 无

👉 CC 攻击并不是“一次性冲击”,而是长期消耗战。

四、CC 攻击最常盯上的目标接口

攻击者并不会“无差别乱打”,而是非常有针对性:

1.登录接口

校验密码

生成 Token

写日志

2.搜索接口

全文索引

模糊查询

排序分页

3.下单 / 抢购接口

校验库存

加锁

写数据库

4.动态页面

PHP / JSP

未缓存页面

👉 一句话:哪个接口越“吃资源”,越容易被盯上。

五、一次 CC 攻击会带来什么后果?

CC 攻击的危害往往是渐进式的:

网站响应从 200ms → 3s → 超时

CPU 持续 90%~100%

数据库连接池被占满

缓存命中率下降

服务出现连锁崩溃

对企业来说,影响可能包括:

用户体验严重下降

订单流失、收入受损

SLA 违约

品牌信誉下降

六、真实场景中的 CC 攻击表现

在实际运维中,CC 攻击往往表现为:

·带宽正常,但服务器负载异常高

·Nginx / Apache 连接数暴涨

·日志中同一接口被反复访问

·IP 分散,但行为高度一致

·扩容后“好一会儿,又不行了”

很多团队第一反应是:

“是不是代码有问题?”

而真正原因可能是:

👉 你正在被 CC 攻击。

七、CC 攻击的常见防御思路(进阶版)

防御 CC 攻击的核心目标不是“100%拦住”,而是:

让攻击成本高于攻击收益。

1️⃣ 网络与边界层

CDN 分流

高防 IP

Anycast 节点

2️⃣ 应用层防护

WAF 行为分析

URL 级别限频

IP / 会话维度限流

3️⃣ 人机识别

图形验证码

滑块验证

行为验证码(无感)

4️⃣ 业务层优化

接口缓存

读写分离

降级策略

异步处理

5️⃣ 运维与监控

接口 QPS 监控

CPU / DB 指标告警

异常行为分析

八、企业在 CC 防御中的常见误区

❌ 误区一:只要上了 CDN 就安全

CDN ≠ 万能,动态接口仍然脆弱。

❌ 误区二:封 IP 就能解决

代理池、僵尸网络让 IP 封禁几乎失效。

❌ 误区三:攻击结束就不用管

CC 攻击往往会反复出现。

九、总结

CC 攻击是一种低成本、高隐蔽、强破坏力的应用层攻击方式。

它不靠“猛”,而靠“磨”;

不靠“量”,而靠“准”。

如果你的网站或系统对外开放,只要具备业务接口,就天然存在 CC 风险。

提前认知、持续监控、分层防御,

才是面对 CC 攻击最现实、最有效的答案。

网站资讯

网站资讯 解决方案

解决方案 更多服务

更多服务